De interesse in Red Teaming groeit. Steeds meer security‑leiders horen de term voorbij komen zonder precies te weten wat het inhoudt of waarom het relevant is. Nieuws over datalekken, onder andere via supply chain- en ransomware aanvallen, zorgt voor onrust, terwijl standaard risk assessments vaak te theoretisch aanvoelen. Red Teaming biedt een manier om te zien hoe aanvallers te werk gaan en hoe goed een organisatie standhoudt onder echte druk.

Door te meten hoe je reageert op een echte aanval, kun je jouw veerkracht verder vergroten en jouw beveiligingsinvesteringen baseren op echte inzichten in plaats van op onderbuikgevoel en aannames.

Wat is Red-Teaming?

Red Teaming draait om een volledige security‑oefening waarbij ethische specialisten echte aanvallers nabootsen. De methode laat zien hoe securitymaatregelen, processen en mensen reageren onder druk. De oefening brengt aanvalspaden in kaart die kunnen leiden tot datalekken en verstoring van de bedrijfsvoering. Dit is relevant voor organisaties die de basis security op orde hebben, regelmatig een pentest doen en een volgende stap willen zetten.

Red Team vs Blue Team vs White Team

Waar het Red Team de aanval inzet, vormen de specialisten in het Blue Team de verdediging. Dit zijn securitymedewerkers van de organisatie die getest wordt. Het is hun doel om de aanvallen zo snel mogelijk te neutraliseren.

Daarnaast is er het White Team. De enige mensen binnen de klant-organisatie die vooraf weten dat de test plaatsvindt. Deze groep (maximaal drie personen, bij voorkeur de CISO en een bestuurslid) bewaakt de vertrouwelijkheid, coördineert intern en zorgt dat de Red Teaming opdracht soepel verloopt.

Hoe een Red Team‑operatie verloopt

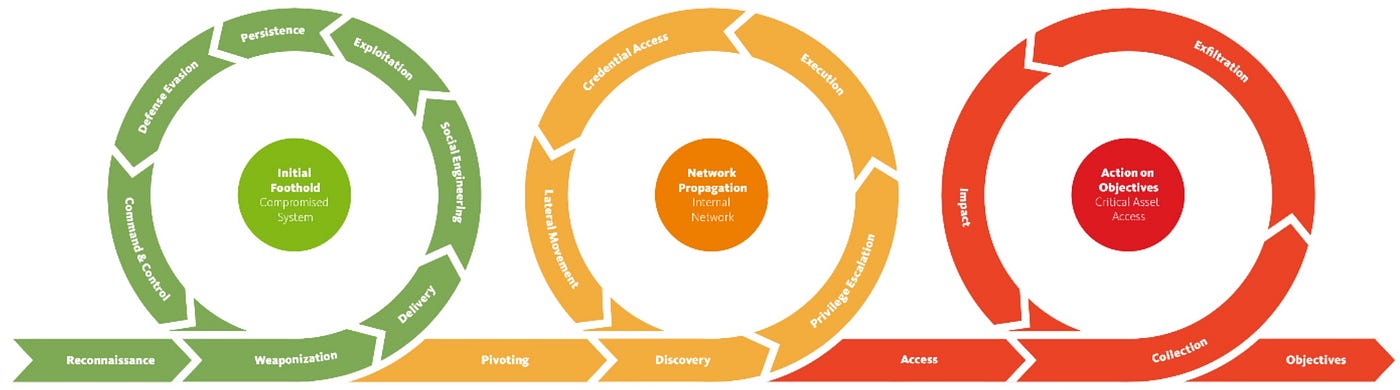

Elke operatie start met een strak testplan met verschillende scenario’s. Samen met het White Team van de klant bepalen we de volgorde van de scenario’s en volgen we voor de uitvoer de stappen van de Unified Kill Chain:

Initial Foothold (IN): Eerste toegang krijgen via bijvoorbeeld phishing, kwetsbaarheden in externe systemen of gelekte wachtwoorden.

Network Propagation (THROUGH): Uitbreiden binnen het netwerk, meer accounts bemachtigen, privileges verhogen en meerdere ingangen creëren.

Action on Objectives (OUT): Het gesimuleerde doel bereiken, zorgvuldig en vaak in overleg met het White Team, soms bewust “ruis” maken om het Blue Team te testen.

Reporting: Alle acties en bevindingen vastleggen, inclusief detecties van het Blue Team, en vertalen naar concrete verbeterpunten.

Een succesvolle oefening vraagt om afstemming binnen de organisatie. Goede voorbereiding beschermt continuïteit en veiligheid gedurende het hele traject. In het testplan staan alle voorziene risico’s en de maatregelen om ze te beperken. Tijdens elke stap in de Red Team-fase zorgen we voor een balans: vlot kunnen werken, maar met maximale zekerheid dat acties zorgvuldig worden afgewogen en geen onnodige schade veroorzaken.

Hoe ziet het team eruit?

Bij Securify ziet een typisch Red Team er als volgt uit:

- Red Team Lead: stuurt de opdracht aan, is het aanspreekpunt voor het White Team van de klant en draagt eindverantwoordelijkheid voor alle technische acties van het team.

- OSINT-specialist: Zoekt en bundelt publiek beschikbare en gelekte informatie om het Red Team te helpen bij het plannen van aanvallen.

- Initial Entry Specialist: Richt zich op het verkrijgen van eerste toegang via digitale en fysieke social engineering aanvallen.

- Operator: Breidt de aanval uit zodra toegang is verkregen, beweegt door netwerken en ontwijkt detectiemiddelen.

- Support: Biedt specialistische hulp op afroep, zoals het ontwikkelen en aanpassen van malware voor specifieke aanvalsscenario’s.

Soorten Red Teaming

Er zijn veel soorten Red Teaming beschikbaar. Bij Securify werken we met de volgende opties:

ART‑test

De ART‑test volgt het Advanced Red Teaming‑framework van De Nederlandsche Bank (DNB). Hierbij worden methodieken van bestaande hackergroepen nagebootst met dreigingen die relevant zijn voor de sector. De test betreft een gecontroleerde aanval op een vooraf bepaald doel, gebaseerd op sectorgenerieke relevante dreigingsinformatie.

TIBER‑test

Threat Intelligence Based Ethical Red Teaming (TIBER) richt zich op financiële instellingen, waaronder banken, betaalinstellingen, pensioenuitvoerders en verzekeraars. De test bestaat uit drie afzonderlijke scenario’s die zijn opgebouwd rondom relevante dreigingsinformatie voor de sector.

ZORRO‑test

De ZORRO‑test betreft een Red Teaming‑oefening binnen de zorgsector. Deze wordt uitgevoerd volgens het ART‑framework van DNB, met Z‑CERT als begeleidende organisatie. Op basis van sectorgenerieke relevante dreigingsinformatie wordt een gecontroleerde aanval toegepast op een vooraf bepaald doel om de weerbaarheid van systemen en processen te toetsen.

DORA‑TLTP‑test

Threat Lead Penetration Testing (TLTP) valt onder de Digital Operational Resilience Act (DORA) en geldt voor financiële instellingen. De methode gebruikt sectorgenerieke relevante dreigingsinformatie voor een gecontroleerde aanval op een vooraf vastgesteld doel. Na afronding van het scenario volgt verplicht Purple Teaming, waarbij aanvalstechnieken en verdedigingsmaatregelen gezamenlijk worden geëvalueerd.

Concrete uitkomsten van Red Teaming

Red Teaming levert meetbare inzichten die strategische security‑investeringen sturen. De belangrijkste uitkomsten:

- Duidelijk zicht op aanvalspaden: De oefening laat zien hoe aanvallers door infrastructuur, processen en menselijke factoren bewegen.

- Prioritering op basis van bewijs: Bevindingen tonen welke maatregelen effect hebben en welke gebieden aandacht vragen.

- Validatie van detectie en respons: Securityteams zien hoe monitoringtools, incidentprocessen en besluitvorming functioneren onder realistische druk.

- Verbeterde weerbaarheid: Organisaties raken vertrouwd met dreigingsgedrag en verhogen hun paraatheid voor toekomstige incidenten.

Deze inzichten ondersteunen leiderschap bij het nemen van onderbouwde securitybeslissingen.

Red Team‑resultaten omzetten in directe vooruitgang

Bij Securify sluiten we een Red Teaming altijd af met een replay en een Purple Teaming sessie. Hierbij gaan we samen met het Blue Team terug door de aanvalsscenario’s, delen we kennis en bespreken we leerpunten. Zo kan het interne securityteam meteen starten met herstelmaatregelen en het versterken van de weerbaarheid. Door vooraf vragen en leerdoelen van het Blue Team te verzamelen, zorgen we dat deze sessies maximaal leerzaam én direct toepasbaar zijn.

In de onderstaande visual zie je feedback van het Blue Team van een van onze klanten. Zij geven feedback op de malware van het Securify Red Team tijdens TIBER-test. Feedback waarin het team als “Nation State Actor” wordt gezien, iets waar we als organisatie natuurlijk trots op zijn!

Wil je meer weten over Red Teaming of wil je bespreken hoe Securify de weerbaarheid van je organisatie test? Neem nu contact op.