Red teaming

Simuleer echte aanvallen.

Wat is Red Teaming?

Red Teaming is een oefening waarbij een organisatie aangevallen wordt door ethische hackers. De groep hackers die de aanval uitvoert, wordt het Red Team genoemd.

Test je grootste angst

Ben je onzeker of jouw organisatie een grote cyberaanval op jouw organisatie en operatie kan stoppen?

Simuleer een aanval

Wij vallen jouw organisatie aan met ons Red Team, terwijl jij je probeert te verdedigen.

Meet jouw maatregelen

Evalueer jouw detectie- en responsmaatregelen.

Vergroot je veerkracht

Leer van een gesimuleerde aanval om echte schade van een echte aanval te minimaliseren.

Ons team

Wij voeren & plannen een (cyber) aanval uit op jouw organisatie en registreren elke stap.

Jullie team

Jullie team probeert de aanval te detecteren & mitigeren.

Red Teaming: een serieus spel

Dus je denkt dat je code, product en infrastructuur ijzersterk zijn? Nu is het tijd om te testen hoe jouw organisatie, jouw mensen en jouw processen omgaan met een echte cyberdreiging.

Red Teaming is de ultieme test voor organisaties die al een basisvolwassenheidsniveau in hun beveiliging hebben ontwikkeld. Door te meten hoe je reageert op een echte aanval, kun je jouw veerkracht verder vergroten en jouw beveiligingsinvesteringen baseren op echte inzichten en cijfers in plaats van op onderbuikgevoel en aannames.

Ontmoet ons Red Team

Ons multidisciplinaire team van ervaren en zeer gemotiveerde professionals zal je tot het uiterste drijven om de inkomende aanval te detecteren en te beperken.

Ons typische Red Team ziet er als volgt uit:

- Red team lead

- Sociaal engineering expert

- Windows- en Active Directory-goeroe

- Monitoring specialist

- Malware-expert

Jullie Blue Team

De specialisten in het Blue Team vormen de verdediging. Bij dit team draait het om detectie en preventie. Het is hun dagelijks werk ervoor te zorgen dat de IT-omgeving veilig is. Dat iemand zonder rechten niet in systemen kan komen en hackers geen gegevens of geld stelen. Het doel is alle dreigingen zo snel mogelijk neutraliseren.

De beveiligers hebben ook allerlei systemen en methoden tot hun beschikking. Denk aan MFA, e-mail filters, een SOC (Security Operations Center), SIEM (Security Information and Event Management), patch management enzovoort.

Jouw red teaming opties

ART

Een Red Teaming test volgens het Advanced Red Teaming framework van DNBTIBER

Een Red Teaming test volgens het TIBER-NL/EU Framework van DNB

ZORRO

Een Red Teaming test volgens het ZORRO framework van Z-CERTDORA - TLPT

Threat Lead Penetration Testing

ART TEST

Een Red Teaming test volgens het Advanced Red Teaming framework van DNB. In an ART test we simulate the working methods of real hacker groups by using specific threats that are relevant to your organization. We carry out a controlled attack (scenario) on a predetermined target based on sector-generic Threat Intelligence.

TIBER TEST

Een Threat Intelligence Based Ethical Red Teaming (TIBER) is bedoeld voor financiele instellingen zoals de grote banken en betaalinstellingen, pensioenuitvoerders en verzekeraars. Een TIBER test bestaat uit drie scenario's.

ZORRO TEST

Een ZORRO test is een Red Teaming oefening voor de Zorg sector, welke volgens het ART framework van DNB wordt uitgevoerd. Z-CERT is hierbij de begeleidende partij. We voeren op basis van sectorgenerieke Threat Intelligence een gecontroleerde aanval (scenario) uit op de een vooraf bepaald doel.

DORA - TLTP TEST

Threat Lead Penetration Testing is een vorm van Red Teaming welke in de DORA wetgeving voor financiële instellingen wordt afgedwongen. Ook hier voeren we op basis van sectorgenerieke Threat Intelligence een gecontroleerde aanval (scenario) uit op de een vooraf bepaald doel. Purple Teaming na afloop van het scenario is voor DORA verplicht.

Eerlijk spel

Het winnen van de Red Teaming-oefening is niet ons doel. We willen je zoveel mogelijk bruikbare inzichten bieden. Direct na het starten van de aanval houden we je op de hoogte en ondersteunen we je in je besluitvormingsproces.

De beste lessen leer je als je net buiten je comfortzone opereert. Zodra we merken dat je met succes basisaanvallen kunt voorkomen, detecteren en erop kunt reageren, voeren we langzaam ons verfijningsniveau op en zoeken de grens op van jullie kunnen.

WE ♥ METEN

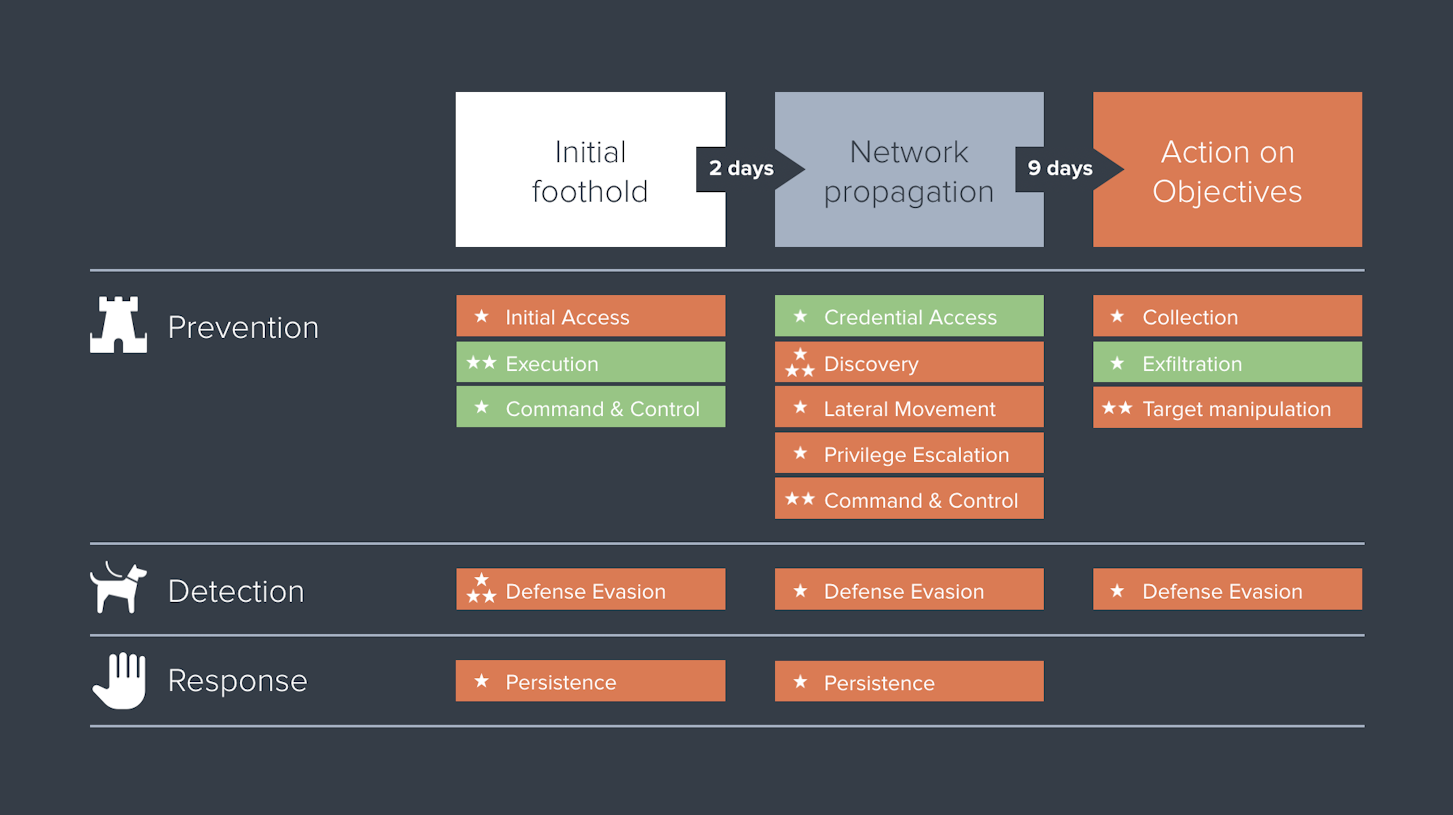

Onze Red Teaming-aanpak is gebaseerd op de Unified Kill Chain (UKC), een wetenschappelijk gestuurd real-world aanvalsmodel dat verder gaat dan de initiële fase van de voet aan de grond en ook rekening houdt met netwerkpropagatie en actie op doelstellingen.

Door UKC-statistieken te combineren met het Mitre ATT&CK-framework, kunnen we een krachtig cijfergestuurd overzicht genereren van hoe jouw organisatie heeft gepresteerd tijdens de Red Teaming-oefening.

Het Red Teaming proces

Een Red Team Test verloopt altijd volgens een vooropgezet plan. In overleg met de opdrachtgever wordt de scope, de duur en het doel van de test bepaald.

De verkenning

Daarop volgt de fase van reconnaissance (verkenning), waarin het rode team zoveel mogelijk informatie verzamelt over de organisatie, de aanwezige systemen en het doelwit van de aanval. Bijvoorbeeld de kroonjuwelen. In deze fase komt ook het scenario tot stand. De keuze van het scenario hangt af van hoe volwassen de IT-beveiliging van de organisatie is. En of een organisatie wil weten of ze tegen een bepaalde TA bestand zijn, waar ze dus het pad van een bepaalde TA gaan naspelen.

De Red Teaming test

Daarop volgt de Initial Foothold waarmee toegang tot een systeem, een werkplek of een gebruikersaccount wordt verkregen. Eenmaal binnen probeert het Red Team de controle uit te breiden door gebruikersrechten te vergroten. Ook proberen ze op afstand controle over interne bronnen in het netwerk te realiseren. Vervolgens start de zoektocht naar de meest waardevolle assets van de organisatie. Denk bijvoorbeeld aan toegang tot het betalingssysteem als ultieme doel.

Na de Red Teaming test

Na afloop van de test krijgt de opdrachtgever in een findings meeting gepresenteerd wat het Red Team heeft gedaan en hoever ze zijn gekomen. In een uitgebreid rapport staan ook de aanbevelingen en adviezen voor verbetering van de beveiliging. Indien gewenst kan er adviestraject gestart worden. In een adviestraject helpen onze security specialisten de gevonden issues op te lossen.